DARKTRACE

94 % des cybermenaces commencent par un e-mail.

Antigena Email utilise l’intelligence artificielle au cœur de la technologie Darktrace pour stopper les menaces par e-mail les plus sophistiquées et protéger les collaborateurs de toutes les menaces qui ciblent leur boîte de réception.

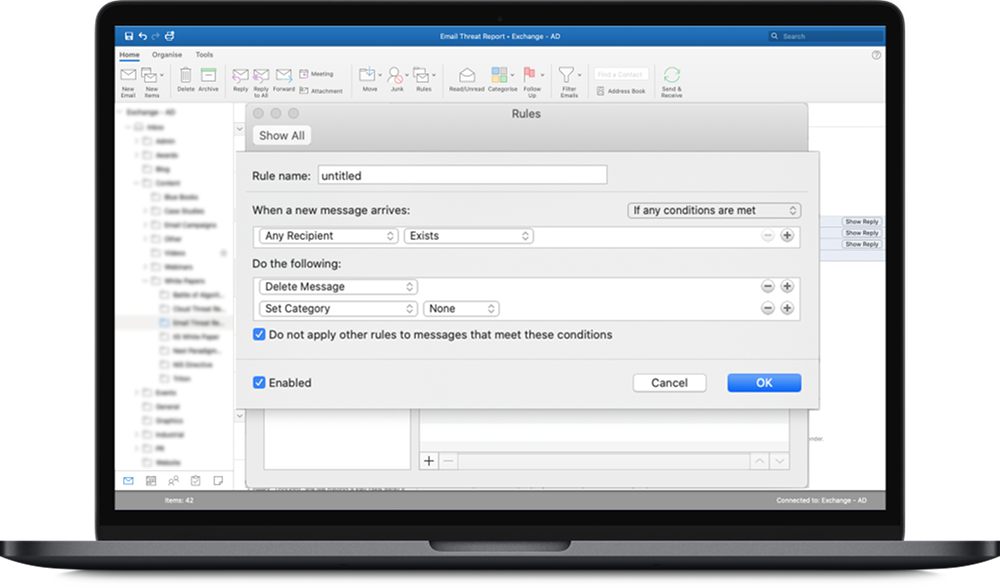

Au lieu de s’appuyer sur des règles statiques et des données historiques, cette technologie fonctionne en comprenant le « modèle comportemental normal » des utilisateurs de la messagerie ainsi que le réseau complexe de relations qu’ils entretiennent. Grâce à cette approche auto-apprenante, Antigena Email est capable de révéler que des e-mails d’apparence bénigne sont manifestement malveillants.

Principaux avantages

Détection auto-apprenante

S’adapte en permanence en fonction des nouvelles informations reçues

Comprendre l'humain

En déterminant des modèles comportementaux uniques

Réponse proportionnée

En fonction de la nature et de la gravité de la menace

Installation en 5 minutes

Déploiement virtuel ou matériel

La boîte de réception capable de s’auto-défendre

Antigena Email utilise la cyber AI pour protéger l'environnement de messagerie des menaces de messagerie les plus sophistiquées.

Les outils de passerelle traditionnels analysent les e-mails de manière isolée, en demandant si des éléments d'un e-mail ont été observés lors d'attaques historiques. Cette approche rétrospective ne parvient pas à repérer les signes subtils d'attaques nouvelles ou avancées qui coûtent le plus aux organisations.

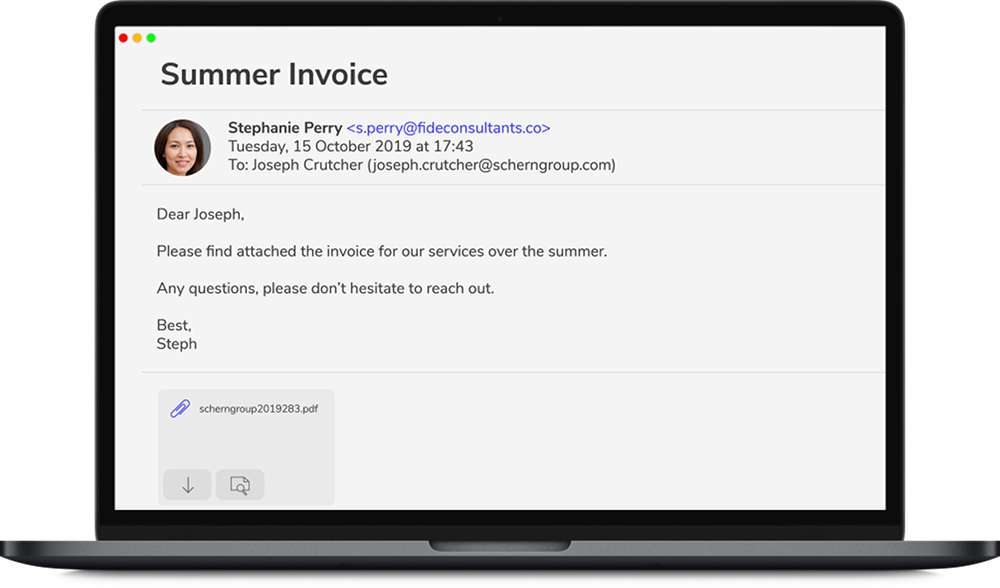

Antigena Email met continuellement à jour sa compréhension du terme «normal» pour chaque expéditeur et destinataire, ce qui lui permet d'identifier toute activité inhabituelle dans les flux de courrier entrant, sortant et latéral. En traitant les destinataires comme des individus et des pairs dynamiques, Antigena Email est en mesure d'arrêter la gamme complète des menaces ciblant la boîte de réception.

Une protection éprouvée

-

Antigena Email neutralise une attaque via WeTransfer

Chez un distributeur d’électricité, Antigena Email a détecté un e-mail frauduleux convaincant qui aurait été envoyé par le PDG de la société à un membre du service de la paie, lui demandant de mettre à jour les informations de dépôt direct du PDG. Entre autres indicateurs faibles, Antigena Email a calculé automatiquement la proximité anormale du domaine avec ceux des employés internes et des contacts de confiance, le marquant clairement comme une usurpation avant qu'il ne puisse atteindre l'utilisateur final. -

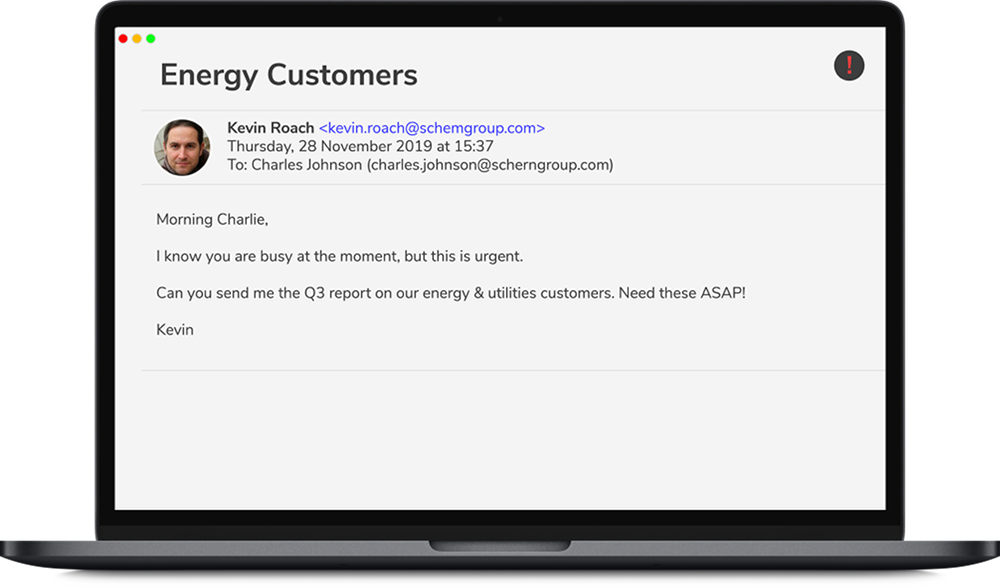

Hameçonnage ciblé

Un auteur de menace a mis la main sur la liste des contacts d’une municipalité aux États-Unis. Il a alors transmis une attaque par hameçonnage ciblé extrêmement bien formulée aux employés, par ordre alphabétique. Les messages renfermaient des contenus malveillants dissimulés dans des liens vers Netflix, Amazon et autres services de confiance. L’IA de Darktrace a analysé ces liens par rapport à l’ensemble du trafic e-mail d’Office 365. Elle a identifié le domaine rare et les modèles de communications inhabituels et a alors bloqué tous les liens à mesure de leur apparition sur le réseau. -

L’IA neutralise une usurpation de compte Office 365

L’IA de Darktrace a repéré une attaque liée à la chaîne d’approvisionnement ciblant un studio de production de film à Los Angeles, après que les informations de connexion à Office 365 d’un fournisseur de confiance ont été compromises. Depuis le compte du fournisseur, le pirate a envoyé un e-mail crédible contenant un lien malveillant à un employé du studio. En replaçant l’e-mail dans son contexte, Darktrace a révélé que ce « contact de confiance » était en réalité un compte piraté et a neutralisé la charge malveillante. -

Antigena Email neutralise une attaque via WeTransfer

Une attaque par e-mail ciblant cinq utilisateurs de premier plan au sein d’une institution d’enseignement tentait d’exploiter la fiabilité d’un site Web de confiance pour diffuser un lien malveillant et développer une forte présence au sein de l’organisation. Ces e-mails ont reçu un score d’anomalie de 100% et Antigena Email les a retenus, car elle a pu identifier les indicateurs subtils d’une usurpation de service, même si l’organisation entretenait une relation connue avec l’expéditeur.